Section02. 암호학 개요

transformation과 P-box에 대해 설명하시오

Transformation은 문자의 순서를 재배치하는 것이다.

예시)

규칙: 1부터 마지막 자리숫자까지 인접한 홀수와 짝수 교환 1<->2교환

안녕하세요 -> P-box -> 녕안세하요

사용목적 : 암호문 - 평문의 관계를 숨기기 위함( 확산 )

substitution 과 S-box에 대해 설명하시오

Substitution은 문자를 다른 문자로 교환하는 규칙이다,

예시)

규칙

| 안 | 헬 |

| 녕 | 로 |

| 하 | 월 |

| 세 | 드 |

| 요 | ! |

안녕하세요 -> P-box -> 녕안세하요 -> S-box -> 로헬드월!

사용목적 : 암호문과 키의 관계를 숨기기 위함( 혼돈 )

스트링 암호의 2가지 종류에 대해 말하시오

1. 동기식 스트링 암호 - OTP, FSR, LFSR, NLFSR

2. 자기동기식(비동기식) 스트링 암호 - CFB모드

스트링 암호 2가지 종류의 작동방식에 대해 설명하시오

- OTP 구성

- OTP 생성알고리즘

- 입력 데이터 - 사용자 개인키(금융기관과 공유), (비)동기화 데이터

- OTP 추출함수(OTP생성 알고리즘을 6~8자리 숫자 비밀번호로 변경하는 함수)

- OTP 생성 알고리즘

- 일방향 해시함수, 대칭키(블록) 알고리즘 기반

- 입력데이터 - 개인키

- 사용자 개인키 (OTP발급시 금융기관과 공유한 개인키)

- 입력데이터 - 동기 데이터

- 시간동기화 : 시각

- 이벤트동기화 : 카운터

- 조합방식 (시각+카운터)

- 입력데이터 - 비동기 데이터

- 질의/응답 방식

- OTP추출함수

- OTP생성 알고리즘의 출력값을 6~8자리 숫자 비밀번호로 변경하는 함수

- 보안 요구사항

- 키 생성시 128bit이상을 갖는 Seed를 생성해야됨

- 대칭키 112bit / 일방향 해시함수 112bit 이상 표준알고리즘 권고

- 일방향 해쉬함수보다 HMAC 160bit이상 사용 권고

- OTP추출함수 최소 6자리 이상 권고

COA(Ciphertext only attack)에 대해 설명하시오

도청자가 어떤 암호문을 얻어서 평문과 키를 찾는 것 ( 암호문을 Snooping )

KPA(Known Plaintext Attack)에 대해 설명하시오

평문에 대응하는 암호문 / 여러개의 평문과 암호문의 연관성을 조사하는 것.

CPA(Chosen Plaintext Attack)에 대해 설명하시오

암호기에 접근 / 평문을 선택하여 암호문 획득

CCA(Chosen Ciphertext Attack)에 대해 설명하시오

DRM과 DOI의 개념을 설명하시오

DRM - Digital Rights Managemet로 디지털 컨텐츠에 대한 저작권 관리를 하는 기술

DOI - DRM기술의 예로 PKI기반 DRM(불법 복제방지) / DOI기반 DRM기술(저작권 보호기술)

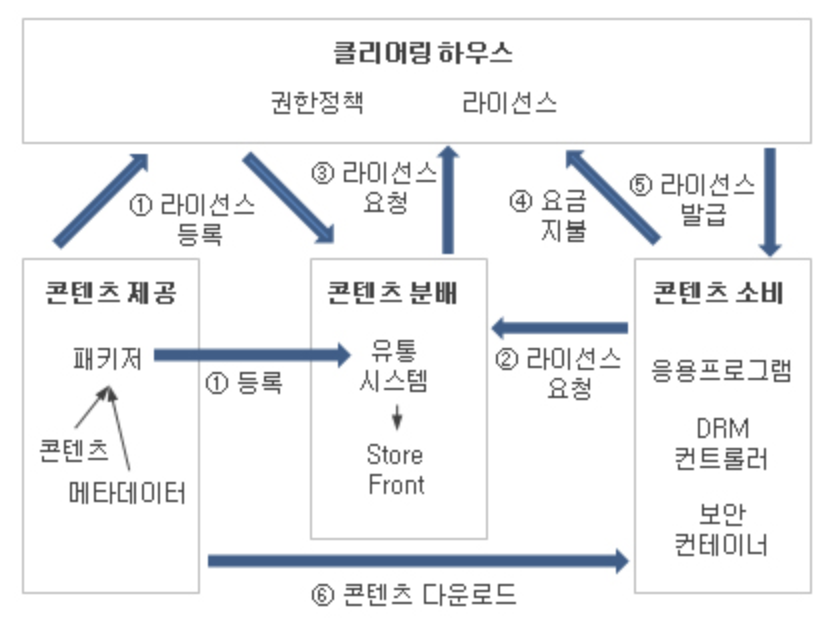

DRM의 구성도를 구성하는 4가지 그룹을 말하시오

- 콘텐츠 제공자

- 콘텐츠 분배자(판매, 유통)

- 콘텐츠 소비자

- 클리어링 하우스

DRM의 구성도를 구성도를 그려보시오

DRM 구성요소 5가지에 대해 말하시오

- 메타데이터

- 패키저

- secure container

- Identifier

- DRM controller

대칭키 암호 구조 2가지가 무엇인지 말하시오

Feistal 구조

SPN구조

대칭키 암호 구조 2가지의 구조를 그려보시오

CMVP와 CC의 개념을 설명하시오

CMVP - 암호 모듈에 대한 평가

CC - 정보 시스템 / 공통 기준(가이드 라인)

스테카노그래피, 워터마킹, 핑거프린팅의 개념을 설명하시오

스테카노그래피 - 파일에 메시지를 감추는 것 (사진속에 사용자가 보지 못하게 암호문 삽입)

워터마킹 - 저작권 정보를 삽입하는 것(부인방지) [ 강한 ->삭제 안됨-> 증명,서명] [ 약한 -> 공격받으면 삭제됨 -> 기밀성 ]

핑거프린팅 - 구매자정보를 삽입

Section03. 대칭키암호

보안위협-위헙받는 특성 - 암호기술을 연관지어서 표를 작성하시오

블럭암호 알고리즘에 대해 알고 있는대로 작성하시오

블록크기 기준으로 알고리즘 구분

블록크기 - 32, 64, 128

| 64bit | DES, IDEA, MISTY, SKIPJACK |

| 128bit | Rijndael, SEED, CRYPTON |

| 64, 128bit | FEAL |

| 32, 64, 128bit | RC5 |

키의 크기 기준으로 알고리즘 구분

키 크기 - 56, 64, 80, 128, 192, 256, 0~2040

국내개발 유무 기준으로 블럭암호를 구분하시오

| 국내 | SEED, CRYPTON, ARIA, LEA, LSH |

| 국외 | AES, DES, IDEA 등등 |

SEED - 전자상거래, 금융,DES참고 (128/128/16)

CRYPTON - AES후보(128/ 128,192,256 / 12)

ARIA - 하드웨어, 학,연,관 공동개발, AES참고(128/ 128,192,256/ 12,14,16)

DES(F/64/56/16) 미국 NIST

IDEA(?/64/128/8) 스위스, PGP

SEED(F/128/128/16)

RC5(F/32,64,128/0-2040/0-255)

MISTY(F/64/128/8) 일본 차분,선형공격 안전

Rijidael(S/128/ 128,192,256/ 10,12,14)

ARIA(S/128/ 128,192,256/ 12,14,16) 국내

Feistal 구조인지 SPN구조인지 암호 구조를 기준으로 구분하시오

| Feistal | DES / RC5 / RC6 / MISTY / LOKI / Blowfish / CAST / CAST256 / E2 / Twofish / Mars |

| SPN | Rijindael / CRYPTON/ ARIA / SAFER / SAFER+ / SHARK / Square / Serpent |

SPN은 Rijidael(AES), CRYPTON(국내개발AES), ARIA를 제외하고 S로 시작함

사용한 키의 종류를 기준으로 구분하시오(대칭키인지 비대칭키인지 전자서명인지)

라운드수를 기준으로 블럭암호를 구분하시오

다음 알고리즘에 대해 상세히 설명하시오

aes구조

블록알고리즘 분류기준별로 암기

블록암호 운용모드

디파인헬만

공개키 분류

RSA 암복호화 과정

대칭키보다 공개키의 속도가 느린이유

부인방지와 인증이가능한 이유

중간자공격원리

하이브리드 암복호화