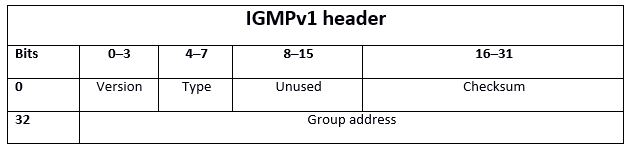

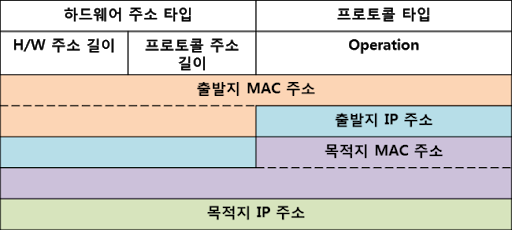

ARP/RARP 헤더

| 하드웨어 주소 타입 |

이더넷 :1 HDLC : 17 SMDS : 14 F/R : 15 |

| 프로토콜 타입 |

IP : 0800 |

| 하드웨어 주소 길이 |

MAC 주소의 길이 : 6 |

| 프로토콜 주소 길이 |

IP : 4 |

| Operation(요청 패킷인지 응답 패킷인지) |

ARP 요청 ( request ) : 0001 ARP 응답 ( reply ) : 0002 RARP 요청 : 0003 RARP 응답 : 0004 |

| 작동 방식 |

| 1) 출발지 시스템에서 ARP Cache Table 에 목적지 MAC 주소가 있는지 확인한다. 2) ARP Table 에 원하는 목적지의 MAC 주소가 없으면 ARP request 브로드캐스트로 패킷을 보낸다. 3) ARP request 패킷을 받은 쪽에서 자신의 MAC 주소를 ARP reply 패킷으로 알려준다. 4) ARP reply 패킷을 받은 출발지 시스템은 ARP Cache Table 에 해당 정보를 기록한다 |

IPv4 헤더

| version(IANA버전 관리) 4bit | IPv4 : 4 IPv6 : 6 |

|

| Header Length 4bit | 5~15 (5*4 byte ~ 15*4 byte / 20~60byte) 1 = 32bit(4byte) 워드단위로 표시 |

|

| Tyep of Service(ToS) 8bit | 요구되는 서비스 품질을 나타냄 ToS값 참조 |

|

| Packet Length 16bit | IP헤더 + 데이터 전체 길이 2^16 -1까지 표현가능 RFC 791 권고 : 68 ~ 65,535 바이트 범위로써 가능 |

|

| Fragmentation ID 16bit | 단편화 아이디 단편화된 패킷들은 동일한 아이디를 가짐 |

|

| Fragementation Flags 3bit (단편화의 특성을 나타냄) |

0 | 미사용(항상 0) |

| D F (Don't Fragmentation) | 0 - 단편화가능(온전한 패킷 + 목적지에서 재조립가능) ?? 온전한거?? 확인해보기 1 - 단편화 불가능(쪼개진 패킷 or 목적지 재조립 불가능) |

|

| M F (More Fragmentation) | 0 - 현재 조각이 마지막 조각 1 - 뒤에 조각이 더 있는 경우 |

|

| Fragmentation Offset 13bit | 단편화 조각의 위치 | |

| TTL(Time to live) 8bit | IP패킷의 수명 TTL의 숫자 = 지나갈 수 있는 라우터의 갯수 라우터를 지나가면 TTL의 값을 하나씩 감소 최대 2^8 = 255개 가능 |

|

| Protocol ID 8bit | 어떤 상위계층 프로토콜이 데이터에 포함되어있는지 나타내는 ID ICMP : 1 IGMP : 2 TCP : 6 UDP : 17 EGP : 8 OSPF : 89 |

|

| Header checksum 16bit | 헤더에 대한 오류 검출 | |

| Source IP address | 보내는 사람 IP 주소 | |

| Destination IP address | 받는 사람 IP 주소 | |

단편화 : http://www.ktword.co.kr/abbr_view.php?nav=&m_temp1=5236&id=1003

IP fragmetation 구조

MTU에 따라서 계산할것

MTU최대값은 1500

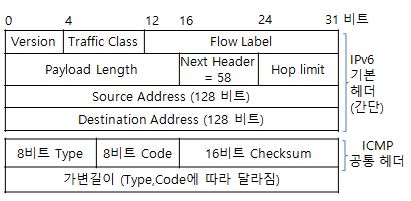

IPv6 헤더

참고 : https://www.menandmice.com/blog/ipv6-reference-header-eui-64/

IPv4 : 12개 필드

IPv6 : 8개 필드

<IPv4 헤더 길이 필드 삭제>

IPv4 헤더 20~60byte

IPv6 헤더는 40byte(320bit/기본헤더) + 확장헤더(최대 6개)

<ToS 필드는 Class필드로 변경>

<IP Fragmentation관련 필드 전부 삭제>

Fragementation ID, Flags, Offset

<프로토콜 타입과 TTL은 next header, Hop limit로 변경>

<checksum은 삭제>

<Flow Label필드 추가>

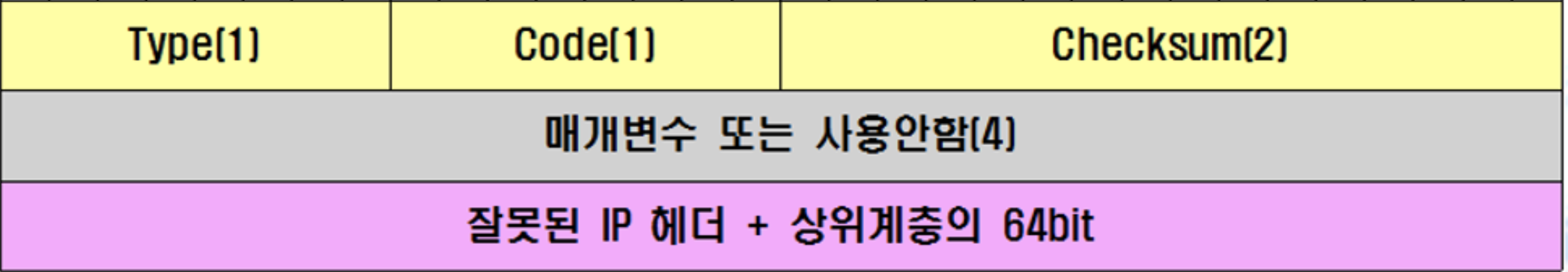

ICMP 헤더

Type (1byte)

- ICMP 서비스의 유형

Code (1byte)

- 특성 메시지의 유형을 세분화 (소분류)

Checksum (2byte)

- 메시지 오류 검사

Data(잘못된 IP헤더 + 데이터 8 bytes)

- 문제를 일으킨 데이터그램의 IP헤더와 데이터 64bit를 포함

ICMP잘 정리한 블로그 - https://jineer.tistory.com/63

https://blog.naver.com/shj1126zzang/90193784238

1) ICMP Echo Request 메시지(타입8, 코드0// Reply는 타입 0, 코드 0)

송신측의 패킷이 목적지 노드나 라우터에 도착했는지를 확인하는데 사용.

ICMP Echo Request 메시지를 보내고 ICMP Echo Reply가 회신되면 패킷이 무사히 전송되었음.

2) ICMP Destination Unreachable 메시지

라우터가 특정 노드의 패킷을 목적지에 보내지 못할 경우, 송신 노드에 대해 이 메시지를 보냄.

3) ICMP Redirect 메시지

라우터가 송신측 노드에 적합하지 않은 경로로 설정되어 있을 경우 해당 노드에 대한 최적화된 경로를 다시 지정해주는 메시지를 보냄.

4) ICMP Time Exceeded 메시지패킷이 네트워크 사이에서 무한정 돌아가지 않게 하게 하기 위해 각 라우터가 패킷을 처리 할 때마다 TTL(Time To Live)을 감소 시키다가 그 값이 '0'이 되면 송신측 라우터에 이 메시지를 되돌려 보내서 패킷이 폐기된 사실을 알려준다.

멀티 홉을 거칠 때 TTL가 감소하는데 목적지에 도달하지 못할 때 보내줍니다.

5) ICMP Source Quench 메시지

저속 광역 회선 등을 사용할 경우에는 IP 라우터의 WAN 쪽에서 집중이 발생할 수 있는데 이 것을 완화하기 위해 송신측 큐 값이 '0'으로 남아 송신 불능 상태가 되면 이 메시지를 송신측 노드에 보냅니다.

그리고 패킷 양을 제어합니다.

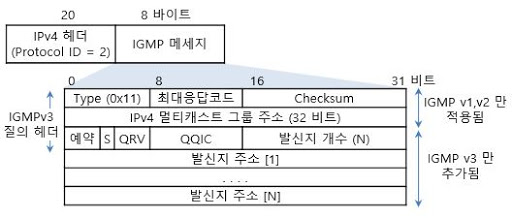

IGMP

TCP 헤더

UDP 헤더

TCP,UDP 차이점

'자격증 > 보안기사' 카테고리의 다른 글

| 보안기사 실기 1~15회차 기출 복원 (0) | 2021.05.31 |

|---|---|

| [보안기사] 시스템 보안 정리 (0) | 2020.05.21 |

| [보안기사] 법률 정리 (0) | 2020.05.19 |

| [보안기사] 시스템 보안 총정리 (0) | 2020.05.15 |

| [보안기사] 공격유형 총 정리 (0) | 2020.05.14 |